לפני מספר שנים כאשר עדיין הייתי שכירה, קיבלתי במהלך יום עבודה דוא"ל ממנכ"ל החברה עם הודעה על שינוי ארגוני בחברה עם קישור למבנה הארגוני החדש. המחשבה אם לפתוח את הדוא"ל וללחוץ על הקישור או לא לפתוח אפילו לא חלפה במוחי. מייד פתחתי, ונחשו מה קרה? המייל הכיל קישור זדוני שנעל את הגישה לקבצי החברה. מיילים דומים נשלחו לכלל עובדי החברה, וגם הם נפתחו באופן מיידי.

מחלקת ה-IT של החברה נכנסה לפעולה באופן מיידי. הרשת נוקתה ושוחזרה. עדיין היה נזק של כמה עשרות דקות כיוון שהארגון היה מאורגן היטב.

חברות שלא מוכנות לסוג כזה של מתקפה עלולות לסבול מנזקים קשים, דרישות כופר ושלל מַרְעִין בִּישִׁין. האתגר הולך וגדל כאשר התקשורת עוברת להיות דיגיטלית יותר ויותר.

מה זה התקפות דיוג (Phishing) וכיצד אפשר להתגונן מפניה?

פישינג (דיוג) – הוא ניסיון לגנוב מידע רגיש של החברה על ידי התחזות ברשת. התקפת פישינג היא סוג של פיגוע בחברה, כאשר התוקף שולח הודעה בדוא"ל, מסרון ואפילו שיחת טלפון שמטרתה לייצר לחץ למסירת פרטים תוך התחזות לגורם לגיטימי. התקפת פישינג מאד נפוצה ויחסית קלה לביצוע על ידי התוקפים.

מהי הנקודה החלשה שתוקף דיוג (Phishing) מנצל?

העובדים הינם החולייה החלשה ביותר לארגון בהתקפות פישינג, לפחות עד הרגע בו הם מוכנים לזהות ולדווח על התקפות אלו. התקפות פישינג וקמפיינים של הנדסה חברתית הינן ההתקפות הנפוצות ביותר כיום. מנהלי אבטחת מידע חוששים מהם יותר מכל התקפה אחרת. מידי חודש מופצים כ-100,000 קמפיינים ייחודיים של תקיפה.

מתקפת פישינג (דיוג) היא צורת התקפה בקטגוריית הנדסה חברתית, שבה גורם זדוני מתחזה לגוף אמין תוך שהוא מבקש פרטי מידע רגישים מהקורבן.

ההתקפה בדרך כלל מתבצעת באמצעות דוא"ל, מודעות או אתרים שנראים כמו אתרים שבהם העובדים כבר משתמשים. לדוגמה, הודעות דוא"ל שנראית כאילו היא נשלחה מהבנק, ובה המשתמש מתבקשים לאשר את מספר חשבון הבנק.

לא ניתן למנוע התקפות פישינג במאה אחוז בהיבט הטכנולוגי בלבד. הכרחי לאמן את העובדים בזיהוי התקפה כזו ודיווח מיידי לגורם הרלוונטי בחברה.

כיצד חברה יכולה להתכונן מראש להתקפות פישינג ולהפחית את נזקיה?

חברה יכולה להפחית את נזקי התקפות פישינג באמצעות סגירת פרצות טכנולוגיות והדרכת עובדים.

הדרכת עובדים

אימון למודעות התקפות פישינג מתחיל בחינוך / תרגול העובדים על מהות ההתקפה ומדוע היא מזיקה לארגון והעצמתם לזהות ולדווח על ניסיונות פישינג. בהתאם לתרבות הארגון, ניתן להעביר הכשרה ראשונית זו באמצעות מסמך כתוב, סרטון וידאו, פגישות מחלקה, הדרכה כיתתית או של שילוב האפשרויות לעיל.

קמפיין פרסום של התקפות פישינג

סימולציות התקפות דיוג תורמים להכשרת העובדים ועוזרים לארגון להבין רמת המוכנות להתקפות אלו. כאשר עובדים לוחצים על קישור או קובץ מצורף בדוא"ל סימולציה, חשוב להעביר מסר שהם עלולים לסכן את עצמם ואת הארגון. לאחר מכן ניתן להציג "דף הדרכה" ומזכיר לעובדים כיצד לדווח על מיילים חשודים.

מעקב אחר תוצאות הסימולציה ושיפור מתמיד

שימוש בתוצאות, כגון סוגי ההתקפות שהצליחו ביותר וזיהוי הצוותים שהיו הכי פגיעים, מסייעות למקד את ניטור האבטחה, לחזק את האימון למודעות פישינג ולהוסיף בקרות נוספות להגנה על פישינג. ניתן גם להשתמש בתוצאות כדי לעקוב אחר ההתקדמות של תוכנית המודעות הארגונית להתקפות פישינג.

לסיכום,

האם גם אתם נחשפתם למתקפת פישינג? אם כן – ספרו איך ונלמד כולנו.

מעוניינים להתכונן למתקפת פישינג? דברו איתנו

| מזמינה אותך להצטרף לקבוצת WhatsApp שקטה שבה אני משתפת מידי פעם מאמר קצר או טיפ בנושאים הקשורים לאבטחת מידע, אבטחת הפרטיות, מבדקי חדירה, המשכיות עסקית, רגולציות בתחום ועוד. קישור להצטרפות – כאן |

מדוע לבצע סקר סיכוני אבטחת מידע ומבדק חדירה?

חדשות לבקרים קורים מקרים בהם האקרים פורצים למערכות המחשוב של ארגונים וגורמים לנזקים קשים ברמה תפעולית, כספית ותדמיתית. חלק קטן מהמקרים מתפרסם בתקשורת. גילוי נאות, אי אפשר לחסום הרמטית ולהבטיח הגנה מושלמת. אולם, במקרים רבים קיימות פרצות משוועות, שבהחלט ניתן לסגור אותן ולהפחית את הסיכון של אובדן שליטה על מערכת המידע.

החשיפות והנזקים קורים לכל סוגי הארגונים. לא צריך להיות ארגון גדול או ביטחוני או ממשלתי כדי ליפול קורבן למתקפת סייבר. כל ארגון המתבסס על מערכות המידע שלו כדי לפעול חשוף להתקפות מזיקות וכואבות. ארגונים העוסקים בפיתוח חשופים לפרצות עקב עבודה מוגברת של עובדים ומנהלים העובדים מרחוק. ארגונים הנותנים שירות חשופים לפרצות ונזקים פוטנציאליים למאגרי המידע שמשמשים אותם לצורך מתן שירות, ספקים של ארגונים יכולים להוות נקודת התורפה שדרכה תיעשה הפריצה. עובדים בארגונים יכולים בעצמם להביא על הארגון שלהם צרות גדולות, עקב חוסר מודעות לפעולות שהם עושים.

עד כה, ניסיתי לשכנע אתכם בטוב למה באמת כדאי, אך ברוב במקרים הדבר הינו ממש דרישה.

ארגונים המבצעים הסמכה לתקן אבטחת מידע 27001 ISO נדרשים לבצע מבדק חדירה תשתיתי כמענה לדרישה בתקן לביצוע vulnerability test (סקר פגיעויות בתשתיות החברה וכחלק מתהליכי הפיתוח).

ארגונים בעלי מאגרי מידע בסיווג גבוה נדרשים לבצע מבדק חדירה לפחות פעם ב- 18 חודש כמענה לדרישה של תקנות הגנה על הפרטיות.

מהו סקר סיכוני אבטחת מידע?

סקר סיכוני אבטחת מידע הינו מבדק טכנולוגי הבודק את נכסי המידע והתהליכים הקריטיים של הארגון על מנת לקבלת תמונת מצב של רמת ההגנה של הארגון על נכסיו הדיגיטאליים. הסקר מזהה סיכונים, מעריך את הסיכונים מבחינת פוטנציאל הנזק, קובע סדרי עדיפויות לסגירת הפערים.

הסקר נדרש לארגונים שעוברים הסמכה לתקני אבטחת מידע, ממשפחת תקני 27001 ISO. ישנם גם מקרים שלקוחות דורשים מהספקים שלהם לבצע סקר סיכונים כדי לוודא שלא ייגרם נזק דווקא דרך הכניסה האחורית של הארגון המיועדת לספקים.

הסקר מאפשר לארגון להכין תכנית עבודה כדי לסגור את הפערים שהתגלו. מנהלי מערכות מידע משתמשים בדו"ח של הסקר כדי להכין תכנית עבודה שנתית לסגירת הפערים ולבקש תקציב מההנהלה לשם כך.

מטרת סקר הסיכונים משתנה בין כל ארגון וארגון. המטרות הנפוצות ביותר של סקרי סיכונים הינם: קבלת תמונת מצב, עזרה בקביעת סדרי עדיפויות בנושאי אבטחת מידע, קבלת תקצוב, עמידה בדרישות רגולטיביות ועוד.

הפסקה לפרסומת חינמית

| מזמינה אותך להצטרף לקבוצת WhatsApp שקטה שבה אני משתפת 1-2 פעמים בחודש מאמר קצר או טיפ בנושאים הקשורים לאבטחת מידע, אבטחת הפרטיות, מבדקי חדירה, המשכיות עסקית, רגולציות בתחום ועוד. קישור להצטרפות – כאן |

מה כולל סקר סיכוני אבטחת מידע?

הסקר כולל מיפוי של מוקדי סיכון וחשיפות בתחום אבטחת המידע וסייבר בחברה. הסקר כולל קטגוריות של סיכונים:

⦁ סיכונים תפעוליים.

⦁ סיכונים כספיים.

⦁ סיכוני רגולציה

⦁ סיכונים אסטרטגיים

⦁ סיכוני מוניטין

בכל קטגוריה מזהים את הסיכונים, מעריכים את יעילות הבקרות הקיימות כדי להתמודד עם הסיכונים. כמו בכל ניהול סיכונים מעריכים את מידת סיכוי התממשות הסיכון, ואת רמת הפגיעות של הארגון במידה והסיכון אכן יתממש.

תוצאת התהליך: "מפת חום" המראה בצורה ברורה את הסיכונים ו/או חולשות בתהליכי הבקרה שאמורים לטפל בסיכונים.

ביצוע מבדק חדירה לארגון הבודק את התשתית הפנימית והחיצונית של הארגון

מבדק חדירה / Penetration Test / PT / מבדק חוסן הוא מבדק שמדמה תקיפה על מערכות המידע והמחשוב של הארגון במטרה לאתר פריצות וסיכונים.

פירוט בנושא מבדק חדירה יפורט במאמר נוסף שייכתב בקרוב בלי נדר.

תוצר סקר סיכוני אבטחת מידע ומבדק חדירה

הסקר כולל דו"ח המפרט את החשיפות שזוהו. כל חשיפה מוסברת ומתוארת במלל וצילומי מסך, כולל רמת סיכון, סבירות שתנוצל על ידי גורם זדוני והמלצות לתיקון.

הסקר כולל דירוג של הסיכונים שזוהו מבחינת סבירות התממשות הסיכון (סבירות נמוכה / בינונית / גבוהה) ורמת ההשפעה על הארגון במידה והסיכון יתממש (השפעה נמוכה / בינונית / גבוהה). ההשפעה מוערכת במונחי ממון, מוניטין, הפרעה לתפעול ועוד.

ניתן לארגון דו"ח מסכם. בדו"ח כולל את תיאור העבודה שנעשתה, פגישות עם גורמי מפתח בארגון, פירוט הליקויים שהתגלו, הצעות לטיפול בממצאים שזוהו.

מה לדרוש מיועץ-מומחה המבצע סקר סיכונים?

ניסיוני הקט מראה לי שלא תמיד מנהלי מערכות מידע בארגונים יודעים מה לבקש מהיועץ-מומחה שמבצע סקר סיכונים. מדוע?

מי שמבצע סקר סיכונים חושב הפוך – מה יכול להשתבש? בעוד שרובנו לא חושבים הפוך אלא עסוקים בבנייה ותכניות לעתיד.

לפני ההתקשרות, המלצתי לארגון לבקש מהיועץ מסמך המפרט את שיטת העבודה שלו, ותכולה מדויקת של הסקר. אל תקנו חתול בשק!

מה קורה בארגון שלכם?

אתם לפני או אחרי ביצוע סקר סיכונים טכנולוגי ו/או מבדק חדירה?

מפחדת לשאול – לפני או אחרי אירוע אבטחת מידע ..

שימרו על עצמכם!

| מזמינה אותך להצטרף לקבוצת WhatsApp שקטה שבה אני משתפת 1-2 פעמים בחודש מאמר קצר או טיפ בנושאים הקשורים לאבטחת מידע, אבטחת הפרטיות, מבדקי חדירה, המשכיות עסקית, רגולציות בתחום ועוד. קישור להצטרפות – כאן |

Photo by cottonbro from Pexels

כולנו רוצים להיות משופרים, אך להניע את השיפור דורש מאמץ.

פעמים רבות, ארגונים מתחילים תהליכי שיפור כתוצאה מדרישת לקוחות שרוצים להבטיח את יכולות הספקים שלהם. בתחום מערכות מידע שיפור יכול להגיע מעמידה בתקנים ורגולציה.

אנו נשאלים –

התבקשנו לעמוד בדרישות SOC2– מה עלינו לעשות?

אם יש לנו כבר תקן 27001 ISO? – האם נחסך מאיתנו המאמץ?

המאמר שלהלן מסביר מהו SOC2 לעומת 27001 ISO. נדרש הסבר נוסף? מוזמנים לפנות אלינו ונרחיב.

תרומת המבדקים לחוסן מערכת המידע של הארגון

כוונת מבדקי 27001 ISO ו-SOC2 היא דומה: לעזור לארגונים להגן על המידע והנתונים בתחום אחריותם.

שני סוגי המבדקים, 27001 ISO וגם SOC2 מסייעים לארגון לתת ללקוחות שלהם ביטחון שהמידע והנתונים הרגישים שלהם מוגנים בהתאם לתשומת הלב הנדרשת. מבדקים אלה מושכים לקוחות חדשים שדורשים אותם כדרישות סף, שומרים על הלקוחות הקיימים ומונעים מהארגון לקבל קנסות כתוצאה מאי ציות להוראות.

הסוגייה שמאמר זה דן בה הינה מה השוני בין שני סוגי מבדקים אלה ומה הקריטריונים לפיהם ארגון מחליט באיזה מבדק לבחור?

מהו מבדק SOC2?

מבדק SOC2 מעריך את הבקרות הפנימיות, המדיניות והתהליכים. מדובר בבקרות שקשורות ישירות לאבטחה מידע, זמינות, עיבוד, שלמות, סודיות ופרטיות של המידע המנוהל (נתונים) בארגון.

הפסקה לפרסומת חינמית

| מזמינה אותך להצטרף לקבוצת WhatsApp שקטה שבה אני משתפת פעם בחודש מאמר קצר או טיפ בנושאים הקשורים לאבטחת מידע, אבטחת הפרטיות, מבדקי חדירה, המשכיות עסקית, רגולציות בתחום ועוד. קישור להצטרפות – כאן |

חמשת הקטגוריות של SOC2 שמוכיחות את הביטחון ביכולת הארגון לשמור את בטיחות ותקינות המידע

מבדק SOC2 מגדיר חמש קטגוריות שמעידות על יכולת הארגון לשמור את בטיחות ותקינות המידע:

- אבטחה (Security) – האם מערכת המידע מוגנת בפני חשיפת מידע לגורם בלתי מורשה?

- זמינות (Availability) – האם מערכת המידע והנתונים זמינים להפעלה ולשימוש לפי הצורך שהוגדר להם.

- שלמות העיבוד (Processing Integrity) – האם עיבוד הנתונים במערכת המידע הינו שלם, תקף ומדויק בעת השימוש בו.

- סודיות (Confidentiality) – האם המידע המוגדר כסודי מוגן כפי כמצופה ממנו ?

- פרטיות (Privacy) – האם מידע אישי שנאסף, משמש, נחשף, נשמר ומושמד בהתאם למדיניות שמירת הפרטיות המצופה מהארגון?

תוצאת מבדק SOC2 הוא דו"ח המאמת את מחויבות הארגון לספק שירותים מאובטחים ואיכותיים ללקוחות.

תאימות זו יכולה להיות יתרון תחרותי משמעותי יחסית למתחרים.

מהו מבדק 27001 ISO ?

תקן ISO 27001 הוא תקן בינלאומי המקובל בעולם לניהול מערכת ניהול אבטחת המידע בארגון. התקן מוודא שבארגון קיימים ומוטמעים מסמכים מדיניות ותהליכים (כגון ניהול סיכונים) לשמירה על סודיות, שלמות וזמינות המידע.

התקן בנוי במבנה הסטנדרטי של תקני ISO. אישור שהארגון אכן עומד בדרישות התקן ניתן על ידי גוף אקרדיטציה מוסמך. תעודת הסמכה 27001 ISO יכולה לתת יתרון תחרותי כיוון שהדבר מעיד על קיום תהליך מוטמע לניהול מערכת אבטחת מידע.

מה ההבדל בין מבדק 27001 ISO למבדק SOC2?

תחום ההתעדה

תהליך הסמכה לתקן 27001 ISO נעשה ברמת ארגון. מעיד על כך שלארגון יש נהלי איכות ואבטחת מידע לניהול מערכת אבטחת המידע שלו.

תהליך הסמכה לתקן SOC2 נעשה ברמת מוצר. מעיד על כך שהמוצר עומד בדרישות אבטחת המידע שהארגון קבע לעצמו. הלקוח הפוטנציאלי מעוניין לדעת שהמוצר שהוא רוכש עומד בדרישות אבטחת המידע בלי קשר לרמת אבטחת המידע והתקנים שיש לארגון. בהחלט ייתכן שארגון יחזור על התהליך פעם נוספת כאשר יש לו מוצרים מגוונים.

הבדל נוסף הוא במיקוד. בעוד שאפשר לקבל תקן 27001 ISO גם אם נהלי אבטחת המידע ממומשים חלקית, אך הארגון מתחייב להטמיעם במהלך השנה, תקן SOC2 מבקש לראות הטמעה לפחות חצי שנה אחורה. כלומר: נדרש להראות עדויות על יישום הפרקטיקות הנדרשות.

סוג ההסמכה

מבדק 27001 ISO בודק את מערכת ניהול אבטחת מידע בהיבטי שמירה על סודיות, שלמות וזמינות. בסיומו ניתנת לארגון תעודת הסמכה בינלאומית המוכרת בכל העולם. התעודה ניתנת על ידי סוקר מטעם ארגון מסמיך מוכר לאחר שביצוע בארגון מבדק בלתי תלוי.

מבדק SOC2 מסתיים בדו"ח אשר מסכם את הבקרות הפנימיות שנבדקו, מסמכי מדיניות ונהלים המתייחסים לחמש הקטגוריות שפורטו לעיל אך דו"ח זה אינו הסמכה ואין לו הכרה בינלאומית.

בעוד שמבדק ISO 27001 מתרכז בעיקר בבדיקת מערך מבנה המערכת לניהול איכות אבטחת המידע בחברה (IMQS) וכי כלל הנהלים והתהליכים הנדרשים קיימים, מבדק SOC2 יורד לעומק המערכת הנבדקת, החל מבדיקת תהליכי הפיתוח SDLC ועד לבדיקת סוגי ההתראות הקיימות במערכת.

מיקום גיאוגרפי של הלקוחות

לקוחות שמיקומם בארה"ב דורשים ציות ל-SOC2. בדרך כלל, ארגונים להם לקוחות בארץ ובחו"ל יעדיפו 27001 ISO בשל ההכרה הבינלאומית של התקן.

ולמרות זאת, חברה אשר חשוב לה להוכיח את אמינות הנתונים במערכת המידע ללא כל צל של ספק, תיגש לשני המבדקים.

שורה תחתונה – מה הלקוח רוצה?

למרות כל הנכתב לעיל, ארגונים בדרך כלל מחליטים איזה מבדק לעבור בהתאם לסוגי הלקוחות שלהם, מיקומם הגיאוגרפי, עלויות וההזדמנות העסקית בעקבות המהלך.

| מזמינה אותך להצטרף לקבוצת WhatsApp שקטה שבה אני משתפת 1-2 פעמים בחודש מאמר קצר או טיפ בנושאים הקשורים לאבטחת מידע, אבטחת הפרטיות, מבדקי חדירה, המשכיות עסקית, רגולציות בתחום ועוד. קישור להצטרפות – כאן |

פונים אלינו מנהלי מערכות מידע עם בקשות עזרה לנושא SOC2.

הדרישה נופלת עליהם כרעם ביום בהיר כתוצאה מפניית לקוח שדורש הוכחה לעמידתם בדרישות SOC2. מדובר במערכת דרישות לא פשוטות, שעל מנהל המידע לממש, כאשר גם בלי הדרישה החדשה, היומן שלו עמוס לעייפה במטלות.

שאלה נפוצה היא: אם נעבור תהליך הסמכה לתקן 27001 ISO, או יש לנו כבר תקן 27001 ISO, האם הדבר יכול להחליף את הדרישה ל-SOC2?

לפני שנדבר על "איך", נתחיל מ"למה". מדוע לקוחותינו מבקשים שנעמוד בדרישות SOC2 ומדוע כדאי לנו לממש את דרישות SOC2 ?

נזכור שהדרישה לעמוד בדרישות SOC2 חל רק על ארגונים שנותנים שירותי ענן.

הפסקה לפרסומת חינמית

| מזמינה אותך להצטרף לקבוצת WhatsApp שקטה שבה אני משתפת 1-2 פעמים בחודש מאמר קצר או טיפ בנושאים הקשורים לאבטחת מידע, אבטחת הפרטיות, מבדקי חדירה, המשכיות עסקית, רגולציות בתחום ועוד. קישור להצטרפות – כאן |

מדוע כדאי לארגונים לעמוד בדרישות SOC2 ?

דרישה מלקוחות / לקוחות פוטנציאליים

הלקוחות רוצים רמת וודאות גבוהה ביכולות של הספקים שלהם לשמור על סודיות, תקינות המידע וזמינותו ברגע האמת, לוודא שלספקים יש מערכת בקרה פנימית אפקטיבית שמוודאות את תקינות המערכות והנתונים.

SOC2 מספק רשימה לא סודית של בקרות שהארגון נדרש להראות שהוא מפעיל. הנחת העבודה היא שביצוע שוטף של הבקרות הפנימיות ברשימה מבטיח את יעילות הביצוע של אבטחת המידע, שלמותו, זמינותו ותקינותו. זהו בעצם תהליך של ניהול סיכונים, כאשר כל סעיף ברשימה הוא סיכון תהליכי, עסקי או תפעולי. ההוכחה של הארגון לכך שהוא מתמודד עם כל סעיף וסעיף ברשימה מהווה התמודדות עם הסיכון והורדת ההסתברות לנזק שעלול להיגרם מאי הפעלה של אותן בקרות.

מענה לדרישת הלקוחות למבדק צד ג

ארגונים נדרשים להראות הוכחה של קיום מבדק מגוף הסמכה / התעדה חיצוני בלתי תלוי. מבדק SOC2 מאפשר לארגון להראות דו"ח כזה. יתרה מכך, הדבר נותן לארגון ייתרון תחרותי מול ארגונים דומים שאין להם יכולת להראות עמידה בדרישות SOC2.

שקט נפשי להנהלת הארגון

הידיעה שלארגון מערכת בקרה יעילה ששומרת על אבטחת המידע ותקינות הנתונים בפני כל מיני גורמים עוינים או טעויות אנוש מקנה שקט וביטחון בחוסן מערכת המידע ותקינות הנתונים.

מה ההבדל בין הסמכה לתקן 27001 ISO לתהליך הסמכה ל-SOC2?

תהליך הסמכה לתקן 27001 ISO נעשה ברמת ארגון. מעיד על כך שלארגון יש נהלי איכות ואבטחת מידע לניהול מערכת אבטחת המידע שלו.

תהליך הסמכה לתקן SOC2 נעשה ברמת מוצר. מעיד על כך שהמוצר עומד בדרישות אבטחת המידע שהארגון קבע לעצמו. הלקוח הפוטנציאלי מעוניין לדעת שהמוצר שהוא רוכש עומד בדרישות אבטחת המידע בלי קשר לרמת אבטחת המידע והתקנים שיש לארגון. בהחלט ייתכן שארגון יחזור על התהליך פעם נוספת כאשר יש לו מוצרים מגוונים.

הבדל נוסף הוא במיקוד. בעוד שאפשר לקבל תקן 27001 ISO גם אם נהלי אבטחת המידע ממומשים חלקית, אך הארגון מתחייב להטמיעם במהלך השנה, תקן SOC2 מבקש לראות הטמעה לפחות חצי שנה אחורה. כלומר: נדרש להראות עדויות על יישום הפרקטיקות הנדרשות.

מהו מבדק SOC2?

מבדק SOC2 מעריך את הבקרות הפנימיות, המדיניות והתהליכים. מדובר בבקרות שקשורות ישירות לאבטחה מידע, זמינות, עיבוד, שלמות, סודיות ופרטיות של המידע המנוהל (נתונים) בארגון.

חמשת הקטגוריות של SOC2 שמוכיחות את הביטחון ביכולת הארגון לשמור את בטיחות ותקינות המידע

מבדק SOC2 מגדיר חמש קטגוריות שמעידות על יכולת הארגון לשמור את בטיחות ותקינות המידע:

- אבטחה (Security) – בדיקה תקופתית, פיזית ולוגית, של יעילות המדיניות והנהלים המסדירים את האופן שבו ארגונים מגנים על עצמם מפני גישה בלתי מורשית יחד עם יכולת זיהוי מיידית כאשר יש פגיעה באבטחת מידע שעלולה לגרום לחשיפת מידע לגורם לא מורשה.

- זמינות (Availability) – בדיקה תקופתית המוודאת שמערכת המידע והנתונים זמינים להפעלה ולשימוש לפי הצורך שהוגדר להם.

- סודיות (Confidentiality) – בדיקה תקופתית המוודאת שמידע שמוגדר כסודי חייב להיות מוגן מספיק מפני גישה בלתי מורשית של גורם לא מוסמך מתוך או מחוץ לארגון.

- שלמות העיבוד (Processing Integrity) – בדיקה תקופתית המוודאת שעיבוד הנתונים במערכת המידע הינו שלם, תקף ומדויק בעת השימוש בו.

- פרטיות (Privacy) – בדיקה תקופתית המוודאת שימוש במידע פרטי אך ורק על פי התנאים שסוכמו עם הלקוח. כמו כן, ווידוא סילוק עקבות של פרטי מידע אישי שנשאר במערכת כתוצאה מגישה או שימוש במערכת. כלומר: ווידוא שלאחר השימוש במערכת מסולק המידע האישי שנשאר במערכות המידע של הארגון.

לסיכום

בעידן הדיגיטלי שאנו חיים בו, חובה על ארגונים נותני שירות שיש בידם גישה לנתונים של אנשים, לשמור על חשיפת המידע לגורמים בלתי מורשים או שימוש במידע לשימושים בלתי מורשים. כמו כן הארגון נדרש לוודא את תקינות מערכת הבקרה שלו על בטיחות ותקינות המידע שבאחריותו. יכולת עמידה בדרישות SOC2 מוכיחה שהארגון מחויב לנושא ועומד בדרישות.

Photo by Markus Spiske from Pexels

| מזמינה אותך להצטרף לקבוצת WhatsApp שקטה שבה אני משתפת 1-2 פעמים בחודש מאמר קצר או טיפ בנושאים הקשורים לאבטחת מידע, אבטחת הפרטיות, מבדקי חדירה, המשכיות עסקית, רגולציות בתחום ועוד. קישור להצטרפות – כאן |

איך נראות תמונות במאמרים שנוגעים לאירועי סייבר? תמונה בשחור לבן המראה דמות לא ברורה עם כובע קפוצון ומשקפי שמש כהים. בחיים האמיתיים מומחי סייבר נראים כאחד האדם, למרות פוטנציאל הפגיעה הגבוה שלהם.

ארגונים מטמיעים תקן ISO 27001 כדי לנהל מערכות אבטחת מידע וסייבר (ISMS). תקן 27001 ISO דורש מארגונים להגן על נקודות התורפה במערכות ותשתיות הארגון מפני פגיעה על ידי גורמים עוינים. ראו בתחתית המאמר את הדרישה שמוגדרת ב Annex A.8.8),

אמצעי מעולה לבדיקת פרצות במערכת המידע הוא סקר סיכונים תשתיתי ו/או אפליקטיבי ומבדק חדירה. למרות זאת חלק מהארגונים דוחים אמצעי זה לשלב מאוחר יותר, ולפעמים נמנעים מלבצע מבדק חדירה.

האם זאת חובה לבצע מבדק חדירה לארגונים שמטמיעים תקן 27001 ISO?

מאמר זה מתמקד בקשר שבין תקן 27001 ISO ומבדק חדירה.

האם תקן 27001 ISO דורש מבדק חדירה?

ארגון עם פונקציונליות סטנדרטית ו/או ארכיטקטורת מידע בסיסית יכול להסתפק בסקר סיכונים. כאשר לארגון יש מערכות מורכבות יותר, יידרש מבדק חדירה לאCטחת בטיחות מערכות אבטחת המידע. דוגמה למערכת מורכבת: קיום אפליקציות Web.

מהן הדרישות של תקן ISO 27001 ממבדק חדירה?

בתחתית המאמר ציטוט מ-.Annex A.8.8.

דרישת התקן היא שחולשות ופגיעות טכניות של מערכות המידע ותשתיות ייחקרו תקופתית, ייעשה ניתוח של פגיעות הארגון, ויינקטו האמצעים כדי להפחית את הסיכון מנקודות התורפה שזוהו.

מבדק חדירה עונה לדרישות אלה בכך שהוא מספק ניתוח סיכונים ופערים באמצעות התקפה זדונית מדומה. שירות זה מבוצע על ידי מקצועני סייבר המציעים שירותי בדיקת חדירה המזהה את החולשות של מערכת המידע. דו"ח פערים הניתן בסיום מבדק החדירה מאפשר לארגון להכין תכנית פעולה לסגירת הממצאים.

מה זה בעצם מבדק חדירה?

מבדק חדירה / Penetration Test / PT / מבדק חוסן הוא מבדק שמדמה תקיפה על מערכות המידע והמיחשוב של הארגון. מטרה המבדק היא לאתר פריצות וסיכונים. בסיום המבדק הארגון מקבל דו"ח המסכם את הממצאים והסיכונים שאותרו. לאחר קבלת הדו"ח הארגון מכין תכנית פעולה על מנת לסגור את הפרצות ולהקטין את סיכוני הכשל הנגרמים מאבטחת מידע לקויה.

מתי ארגון שעושה 27001 ISO צריך לעשות מבדק חדירה?

מבדק חדירה הוא מרכיב קריטי לכל מערכת מידע המותאמת לדרישות ISO 27001. יש לבצע בדיקות לאורך כל מחזור חיי המערכת של הארגון. החל מתכנון ראשוני של מערכת המידע ועד להרצה שוטפת כחלק מתוכנית התחזוקה הסטנדרטית של מערכות המידע.

למערכות המידע בארגון יש נקודות תורפה טכניות מובנות הדורשות ניטור ושיפור מתמיד. יחד עם החידושים במערכות, נולדות נקודות פגיעות חדשות. יתרה מכך, החדשנות הפלילית של עברייני הסייבר אף היא משתפרת עם הזמן. ייתכן שבמערכות מידע שנמצאו חסינות לאחר תהליך של מבדק חדירה קודם קיימות נקודות חולשה חדשות. הפגיעויות החדשות נוצרו כתוצאה משדרוג מערכות המידע ו/או כתוצאה משדרוג יכולות התוקפים שמחפשים פרצות באופן תדיר.

סוקרי תקן 27001 ISO דורשים מארגונים לבצע מבדק חדירה אחת לשנה וחצי (פלוס-מינוס). מדוע? כדי לוודא שאותם ארגונים משדרגים באופן שוטף את מערכות המידע שלהם מהפרצות החדשות.

נספח – ציטוט, מ-Annex A.8.8

במאמר התייחסתי ל Annex A.8.8 להלן דרישת התקן המדויקת

Management of technical vulnerabilities

Information about technical vulnerabilities of information systems in use shall be obtained. The organization’s exposure to such vulnerabilities shall be evaluated and appropriate measures shall be taken.

Photo by ThisIsEngineering from Pexels

| מזמינה אותך להצטרף לקבוצת WhatsApp שקטה. בקבוצה אני משתפת תקופתית מאמר קצר בנושאים הקשורים לאבטחת מידע, אבטחת הפרטיות, רגולציות בתחום ועוד. קישור להצטרפות – כאן |

הרבה מאד ארגונים מנהלים את מאגרי מידע שלהם תוך הסתמכות על שירותי ענן. כתוצאה מכך, מירב החברות במשק חשופות לאיומי סייבר ואבטחת המידע שלהם בענן. איום פשעי הסייבר המבוצעים ברשת האינטרנט באמצעות חדירה למאגרי מידע פרטיים ועסקיים גובר מיום ליום. אפילו ארגונים בינלאומיים גדולים נלכדים בקורי העכביש של גורמים אפלים הפורצים למאגרי מידע מכל מיני סיבות לא סימפטיות עם השלכות כואבות מאד, כמו: סחר במידע פנים, בקשות כופר ועוד.

גילוי נאות, אי אפשר למנוע לחלוטין חדירות למאגרי מידע באמצעות ניהול כולל של מאגרי הנתונים. יחד עם זאת ניתן להוריד באופן משמעותי את הסיכונים לפריצות ופגיעה במאגרי מידע באמצעות הטמעת מערכת לניהול אבטחת מידע באמצעות תקן 27001 ISO.

לרוב, ניהול מאגרי מידע מבוצע ע"י הארגונים מול שירותי ענן, כך שמירב החברות במשק חייבות להתמודד עם איומי סייבר ואבטחת מידע בשירותי ענן.

תצפיותיי בארגונים מראות לי שבמקרים רבים ארגונים נכנסים לתהליכי תקינה בעקבות דרישה מלקוחות שיעמדו בתקן כזה או אחר, במקרה שלנו הפעם – תקן לאבטחת מידע. מדוע הלקוחות דורשים זאת? התשובה ברורה: הלקוחות רוצים לוודא שהספק שלהם מיסד תהליכים השומרים על אבטחת המידע של הלקוח.

בתקן כלולות דרישות שזוקקו מהידע הקיים בתעשיה. דרישות אלה מפרטות פרקטיקות בתחום שמירה על אבטחת מידע שיש לבצע. מאמר זה מפרט פרקטיקות אלה בהמשך. ראו להלן, וחשבו – האם כדאי לחכות ללקוח שידרוש זאת מאיתנו, או רחמנא ליצלן שניפגש מתקיפת סייבר, או להטמיע בעצמנו את אוסף הפרקטיקות המיטבות עימנו.

אפשר כמובן להטמיע את הפרקטיקות שלהלן גם בלי לעבור תהליך הסמכה מסודר. יתרונות ההסמכה הן בכך שלא נעגל פינות, נקפיד על הטמעה שוטפת, ונוכל להשתמש בתעודת ההסמכה כדי להרגיע את הלקוחות שלנו, ולתת לנו יתרון בתחרות מול ספקים אחרים שלא הטמיעו את התקן.

הפסקה לפרסומת חינמית

| מזמינה אותך להצטרף לקבוצת WhatsApp שקטה שבה אני משתפת פעם בחודש מאמר קצר או טיפ בנושאים הקשורים לאבטחת מידע, אבטחת הפרטיות, מבדקי חדירה, המשכיות עסקית, רגולציות בתחום ועוד. קישור להצטרפות – כאן |

בעצם, מה זה מחשוב ענן ?

ברור לכולנו, אך לצורך יצירת בסיס משותף לכולנו, הסבר קצרצר.

במונחי כלכלה שיתופית 'ענן' הוא אוסף שרתים שביחד מהווים בנק זיכרון כללי. באמצעות תוכנת שרת ענן, בעל הענן משכיר למשתמשים שטחי אחסון בהתאם לצורך שלהם, בתמורה לדמי שכירות. השירותים מבוססי הענן כוללים אירוח אתרים, אירוח ושיתוף נתונים, שיתוף תוכנות ויישומים ברשתות ברחבי העולם.

מה החשיבות של תקן ISO 27001 בארגון שמנהל מאגרי מידע בענן?

אין חולק על העובדה שהיום אנו חיים בעידן מחשוב ענן. ארגונים רבים מנהלים את המידע שלהם (מסמכים ונתונים) על שרתים משותפים ברשת. מידע זה מועד לדלוף לגורמים בלתי רצויים לא רק עקב פריצה זדונית שגורמת לנזקים עצומים אלא כתוצאה של תקלה טכנית שגורמת לשיבושים מרגיזים עקב הצורך לשחזר נתונים ולאבד זמן בעבודה חוזרת. הטמעת תהליכי אבטחת מידע בהתבסס על תקן 27001 ISO מסייעת להורדת סיכוני אבטחת מידע. הראייה לכך – ארגונים רבים המאפשרים לספקים שלהם לעבוד על הרשת הארגונית מחייבים אותם להטמיע תקן 27001 ISO לאבטחת מידע.

יתרונות וחסרונות דרים ביחד בכפיפה אחת

היתרון העיקרי של אחסון בענן הוא שבמערכת שכזו ישנם משאבים מבוזרים מרובים הפועלים וירטואלית כמשאב אחסון משותף. עבודה בענן מאפשרת לאנשים המפוזרים במקומות שונים בעולם לעבוד על קבצים משותפים, ולהיות תמיד מעודכנים עם הגרסה האחרונה. חוסך את הצורך בסנכרון גרסאות ותיקון טעויות הנובעות מעבודה על גרסאות לא עדכניות.

כיצד הטמעת תקן ISO 27001 מגדילה את אמינות אחסון בענן?

בעוד היתרונות של השימוש בענן ברורים ומפתים, אמינות שירותי הענן ואבטחת המידע המאוחסן בהם מטרידים מאד את המשתמשים בשירותי הענן.

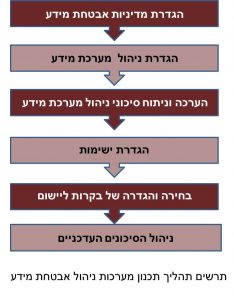

תקן ISO 27001 הוא מודל המגדיר דרישות לפיתוח, ניהול ותחזוקה של מערכת אבטחת מידע. התקן דורש ליישם תהליכי בקרה פיזיים, טכניים ורגולטוריים. ניהול מערכת מידע המצייתת לדרישות התקן מפחיתה באופן משמעותי את הסיכונים לשלמות ואבטחת המידע המאוחסן בענן.תהליך הטמעת התקן כולל 6 שלבים כדלהלן:

סוגיות בנושא אבטחת מידע וההתמודדות עימן באמצעות הטמעת תקן 27001 ISO

הסוגיות שלהלן מקבלות מענה באמצעות הטמעת תקן 27001 ISO:

- התאמה לדרישות רגולטוריות מחמירות בנושא ניהול סיכונים, על ידי יצירת מסגרת לניהול סיכוני אבטחת מידע כחלק מדרישות התקן.

- יישום נהלים שמטרתם לאתר הפרות בתחום אבטחת מידע. איתור ההפרות מתבצע. ניתן להשיג זאת על ידי יישום תכנית אבטחה המבוצעת בצורה איטרטיבית הבודקת כל הזמן את יעילות מערכת אבטחת מידע.

- אבטחת זמינות מידע באמצעות תהליכים המבטיחים זאת.

- ניהול סיכוני אבטחת מידע מאפשר לזהות סיכונים לנכסי מידע ולהפעיל תהליכי בקרה על גורמי הסיכון ובכך למנוע או להפחית את הפגיעה בנכסי המידע.

- הלקוחות מצפים מהחברות שיראו יכולת לנהל סיכוני אבטחת מידע. תקן 27001 ISO מוכיח הטמעת יכולות אלה בחברה.

- הגברת המודעות לנושא אבטחת מידע בארגון – התקן גורם לכך באמצעות השגת תמיכה מההנהלה באמצעות דוחות וסקרי הדרכה, באמצעות הדרכות לצוותים ומתן סמכויות לאנשים בארגון לבצע תפקידים הקשורים באבטחת מידע.

זה הכול?

לא! קיימים עוד תקני נישה נוספים בנושא לחברות המעוניינות או הנדרשות להרחבות כדלהלן:

27017 ISO – הרחבת תקן 27001 ISO בנושאים הרלוונטיים לדרישות אבטחת מידע בשירותי ענן

27018 ISO – התקן מרחיב את דרישות תקן 27001 ISO בנושאים הרלוונטיים להגנה על מידע אישי מזהה שמאוחסן בשירותי ענן.

ארגון שנותן שירותי ענן ללקוחות, או ארגון שהמוצר שלו הוא מערכת SaaS – הרחבה ל- 27017 + 27018 מומלצת כחלק מתהליך הסמכה לתקן 27017.

מעוניינים לדעת עוד פרטים על תקני אבטחת מידע וכיצד להיערך להטמעתם, קראו בקישורים שלהלן: ISO27001, ISO27017,ISO27018.

| מזמינה אותך להצטרף לקבוצת WhatsApp שקטה שבה אני משתפת פעם בחודש מאמר קצר או טיפ בנושאים הקשורים לאבטחת מידע, אבטחת הפרטיות, מבדקי חדירה, המשכיות עסקית, רגולציות בתחום ועוד. קישור להצטרפות – כאן |

אשמח לשיתוף באחת הרשתות החברתיות שקישורן להלן.

מידי יום מתפרסם מידע על פריצה למחשבים וגניבת מידע מסווג מחברות פרטיות או ארגונים ציבוריים. למשל: דליפה של פרטים אישיים של לקוחות שטופלו במוסדות רפואיים. על כל אירוע שכזה אפשר להניח שיש עוד עשרות אירועים של שוד מידע שהארגונים מעדיפים להשתיק כדי לא לפגוע במוניטין שלהם. הסכנה מנפילת מידע חסוי לידיים הלא נכונות היא בלתי ניתנת לכימות. מעבר לפגיעה העסקית ו/או פגיעה במוניטין החברה, ארגונים ציבוריים ורפואיים חשופים לתביעות משפטיות מגורמי רגולציה ממשלתיים, כגון: פגיעה ברישיון ו/או הטלת קנסות מאד משמעותיים.

אמנם כיום כבר קיימת מודעות כללית בציבור לנושא אבטחת מידע, אבל לרוב העובדים לא מודעים לדרישות פרטניות שקשורות לשמירה על אבטחת המידע במקום העבודה שלהם. כמו כן, השקעה בתשתיות טכנולוגיות של אבטחת מידע הינה לרוב יקרה יחסית ולכן הרבה ארגונים מקימים תשתיות בסיסיות בלי לנתח את הסיכונים והאיומים האפשריים למערכות ומאגרי מידע.

מסתבר, שחלק נכבד מהאירועים מתרחשים עקב רשלנות או חוסר מודעות של עובדים שחושפים מידע, או עקב בעיות בתשתיות מערכות מידע של הארגון שניתנות לפריצה ע"י גורמים עוינים.

איך מונעים או לפחות מפחיתים בצורה משמעותית את ההתקפות על מאגרי המידע?

כל ארגון חפץ חיים חייב למסד תהליכי ניהול אבטחת מידע כדי להבטיח הטמעת תהליכים שיטתיים בנושא. תהליכים אלה כוללים נושאים כגון: תהליכי ניהול אבטחת מידע, הערכה ובקרה של סיכוני אבטחת מידע הרלוונטיים לארגון ועוד. הארגון מזהה את גורמי הסיכון האפשריים ואת חומרתם ומגדיר פעילויות בקרה (ממוכנות או מפצות) למניעת הסיכון.

דרך שיטתית לטפל בנושא היא באמצעות הטמעת תקן אבטחת מידע 27001 ISO המגדיר את הפעולות שנדרש לעשות בנושא כחלק מתהליכי החברה והתרבות הארגונית.

בארגונים רפואיים כגון בתי חולים, מעבדות רפואיות ומכונים רפואיים ישנה דרישה לתקן 27799 ISO לניהול אבטחת מידע ברשומות רפואיות. תקן זה הותאם לדרישות הספציפיות של ארגונים רפואיים. משרד הבריאות הוציא במיוחד חוזר מנכ"ל ייעודי לפיו כל ארגוני הבריאות שהם ספקים של מערכת הבריאות בארץ חייבים לעבור תהליך הסמכה לתקן אבטחת מידע עד סוף שנת 2015.

האם בארגון שלכם נעזרים בתקני אבטחת מידע לשם מיסוד תהליכים שיטתיים כדי להפחית את הסיכון לאירועי שדידת מידע? האם אתם ממפים את המידע בארגון וברור לכם איזה מידע הוא קריטי עליו צריך לשמור במיוחד?

זהו, קדימה, הפשילו שרוולים ולכו לטפל בנושא חשוב זה !

הודעה מיוחדת למנהלי מעבדות, מוסדות רפואיים וספקי משרד הבריאות … לחצו על הקישור בשורה למטה:

האם אתם מודעים לכך שכמוסד רפואי, עליכם להיות מוסמכים לתקן אבטחת מידע 27001 ISO או 27799 ISO ?